サイバー攻撃の現状【サクラサーバーさんの配信メールより引用】

サイバー攻撃の対象

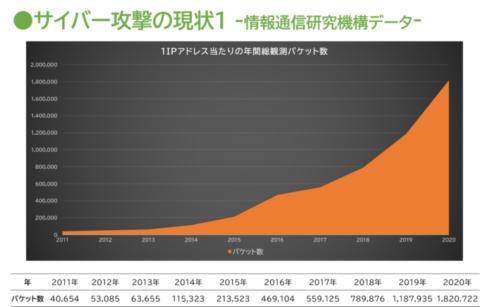

以下のグラフは「情報通信研究機構」が毎年発表しているダークネット観測の結果です。

サイバー攻撃の指標としても使われるデータです。

ダークネット観測は、ネット上で到達可能かつ未使用のIPアドレス宛に届くパケット収集する手法のことであります。

インターネット上にある誰も使っていないIPに届いた通信量を計測したデータであります。

『誰も使っていない』IPアドレスは、本来誰もアクセスすることのないIPですので、

このIPに届く通信は基本的に無作為に行われている『サイバー攻撃』であることがわかります。

この通信量の統計結果は2011年から2020年の10年間で1IP当たりのパケット数が44倍になっています。

単純にサイバー攻撃の規模・脅威がここ10年で44倍なったということを表しています。

この脅威から『誰も使っていない』IPに攻撃が届くということは、企業の規模や知名度は関係なく企業・WEBサービスは全てサイバー攻撃の対象になり得るという事を知っておくべきです。

サイバー攻撃の種類

実際どのような攻撃が行われているのでしょうか。

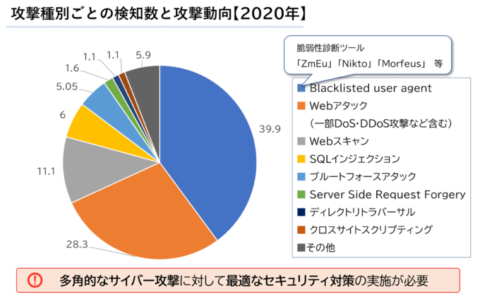

以下のグラフは、

セキュリティサービスを提供している「サイバーセキュリティクラウド社」が発表した2020年に検知されたサイバー攻撃の内訳です。

1位【Blacklisted user agent】は脆弱性スキャンツールを利用したBotによる攻撃です。

本来は脆弱性を発見するために利用する診断ツールを悪用して、実際の攻撃を行う前の調査をしています。「ZmEu(ズメウ)」「Nikto(ニクト)」「Morfeus(モーフィアス)」などの診断ツールが利用され、この結果によって攻撃方法や攻撃対象を発見します。

2位【Webアタックt】はDoS攻撃(※1)に近い攻撃を含む、攻撃種別として分類されにくい単純なWeb攻撃などになります。

3位【Webスキャンt】は1位の【Blacklisted user agentt】と同じく攻撃を行う前の調査です。

これはファイアウォールによってアクセス制限が行われていないポートを見つけるために行われます。

「必要なポートにはアクセス制限を実施し、不要なポートは閉じる」というのは、セキュリティ対策の基本中の基本なので、このスキャンの結果によって、アクセス制限が実施されていないポートがあるサーバーは、セキュリティ対策が甘いと判断され、サイバー攻撃の対象となる可能性が高まります。

そしてそれ以降も、SQLインジェクション(※2)、ブルートフォースアタック(※3)と続きます。

このように、様々な脆弱性を狙った多角的な攻撃がサーバーに向けられていることが分かります。このようなサイバー攻撃に対して、適切なセキュリティサービスを導入していない場合には不正アクセスを許す恐れがあります。

※1 DoS攻撃…攻撃目標であるサイトやサーバーに対して、大量のデータを送り付けることで行われる攻撃です。

※2 SQLインジェクション…「SQL」とは、「データベースの言語」で、「インジェクション」とは、英語で「注入」を意味します。不正な「SQLの命令」を攻撃対象のウェブサイトに「注入する」のが、SQLインジェクションです。

情報窃取、改ざんが攻撃者の目的となります。

※3 ブルートフォースアタック…別名「パスワード総当たり攻撃」とも呼ばれ、【メールアドレスなどの固定のID】に対してパスワードを1文字ずつずらしてログインを試みます。

またパスワードリスト攻撃では【予め企業から流出したID,パスワードの一覧】を使用してユーザー属性が近いサイトに不正ログインを行います。

最近のサイバー攻撃の傾向とは

DDoS攻撃(※4)はサーバーにダメージを与え『サイトを不表示』にするといった攻撃ももちろんありますが最近多くなってきているのは、

サイトへダメージを与える攻撃ではなくサーバーの権限を★窃取するための攻撃が増えています。

直接的にサイトへダメージを与える攻撃ではないため、攻撃回数が多くなったことと比例して、

サイトの表示不具合が頻繁に発生するといった実被害が増えているわけではないので目には見える不具合ですので【権限を窃取する手法】水面下で年間何十万回という規模で試されていることが問題なのです。

※4 DDoS攻撃…攻撃元の機器が一つだったDoS攻撃が、複数の機器から同時に実施されるものがDDoS攻撃となります。

第三者の機器を踏み台にしているため、攻撃している犯人を割り出すことが難しいDDoS攻撃の特徴に加えDDoS攻撃では攻撃元が変わるため★攻撃のIPをブロックすることが非常に難しいといった特徴があるのです。

サイバー攻撃の具体的な被害とは

マッチングアプリの事例もそうですが、サイバー攻撃の中でも問題視されるのは不正アクセスによる個人情報流出です。

今年に入ってからの実例では日本国内有数の大手人材・広告企業で不正アクセスにより2021年1月~2月にかけて約21万人の履歴書情報が流出した可能性があると発表されました。

外部から入手したとみられるID/パスワードの入力を繰り返して、なりすましログインが行われたと発表されていましたので先ほど説明した★『リスト攻撃』による情報流出に該当します。

この不正アクセスへの対応として、運営会社側では、まずアクセス元のIPアドレスをブロックし、全ユーザーのパスワードをリセット。合わせて専用の相談窓口も設置し、ユーザーのフォローを実施しました。

そして、再発防止策としてログイン画面に画像認証を導入しセキュリティ強化を図りました。

この事件では、クレジットカードなどの決済情報が含まれていないこともあり、現時点で個人情報の不正流用等の報告は確認されていません。

しかし履歴書には顔写真や住所、連絡先、勤務先など他人に見られたくない情報が多く含まれています。

サイバー攻撃による被害は『サービス停止』『売上機会の損失』ブランドイのダメージの棄損に留まらず予期せぬ二次災害を起こしてしまいます。